情報セキュリティシステムの構築手順とポイント

情報セキュリティとは、業務に関する顧客情報や技術情報、記憶媒体、情報機器といったいわゆる情報資産について、その機密性(許可した人以外には見られない状態)・完全性(正確かつ完全である状態)・可用性(許可された人が必要な時に見られる状態)を確保するための対策全般のことです。情報セキュリティシステムは、情報資産を守るための管理体制や仕組みのことで、以下、その構築手順やポイントについて説明します。

手順1 守るべき情報資産を特定する

まずは、それぞれの組織、部署、個人においてどのような情報資産があるかを特定します。特定にあたっては、次のように分類して考えると良いでしょう。

(1)直接的な情報資産:電子データ(顧客情報、技術情報、個人情報、人事情報等)、紙媒体の 文書や記録等 (2)物的資産:通信機器、コンピュータ、サーバー、ハードディスク、CD-ROM、USBメモリー等 (3)ソフトウェア:システムソフト、開発ツール等 (4)人的資産:社員各人の持つ知識、スキル等

ここで特定された情報資産は「情報資産台帳(情報資産目録)」といった形でまとめます。

手順2 脅威と脆弱性を洗い出す

次に、特定した情報資産それぞれについて、どのような脅威と脆弱性(危険源・ハザード・潜在的な危険性)があるかを洗い出します。脅威には、事故や災害、故障、盗難等により情報が失われる“物理的な脅威”のほか、コンピュータウイルスや不正なプログラム、不正アクセス等の“技術的脅威”、誤操作や紛失、盗み見、不正利用等の“人的脅威”といったものがあります。

手順3 リスクを評価する

守るべき情報資産とそこにある脅威・脆弱性が明らかになったら、それらによって起こりうるリスク(危険性)のレベルを評価します。担当者の経験や判断、評価数値や被害金額の大きさ等、評価方法は各組織の選択となりますが、基本的には守るべき情報資産の価値の大きさと、リスクが顕在化する可能性、さらに顕在化した時の影響の大きさを考慮して評価します。結果として得られたリスクレベルは、とるべき対策の優先順位を表すことになります。

情報セキュリティにおいては、手順1~3までの一連のプロセスをまとめて“リスクアセスメント”と呼び、この取り組みをいかに正確かつ適切にできるかがその後のリスク対策の有効性に大きく影響します。

手順4 リスク対策を決定し、実施する

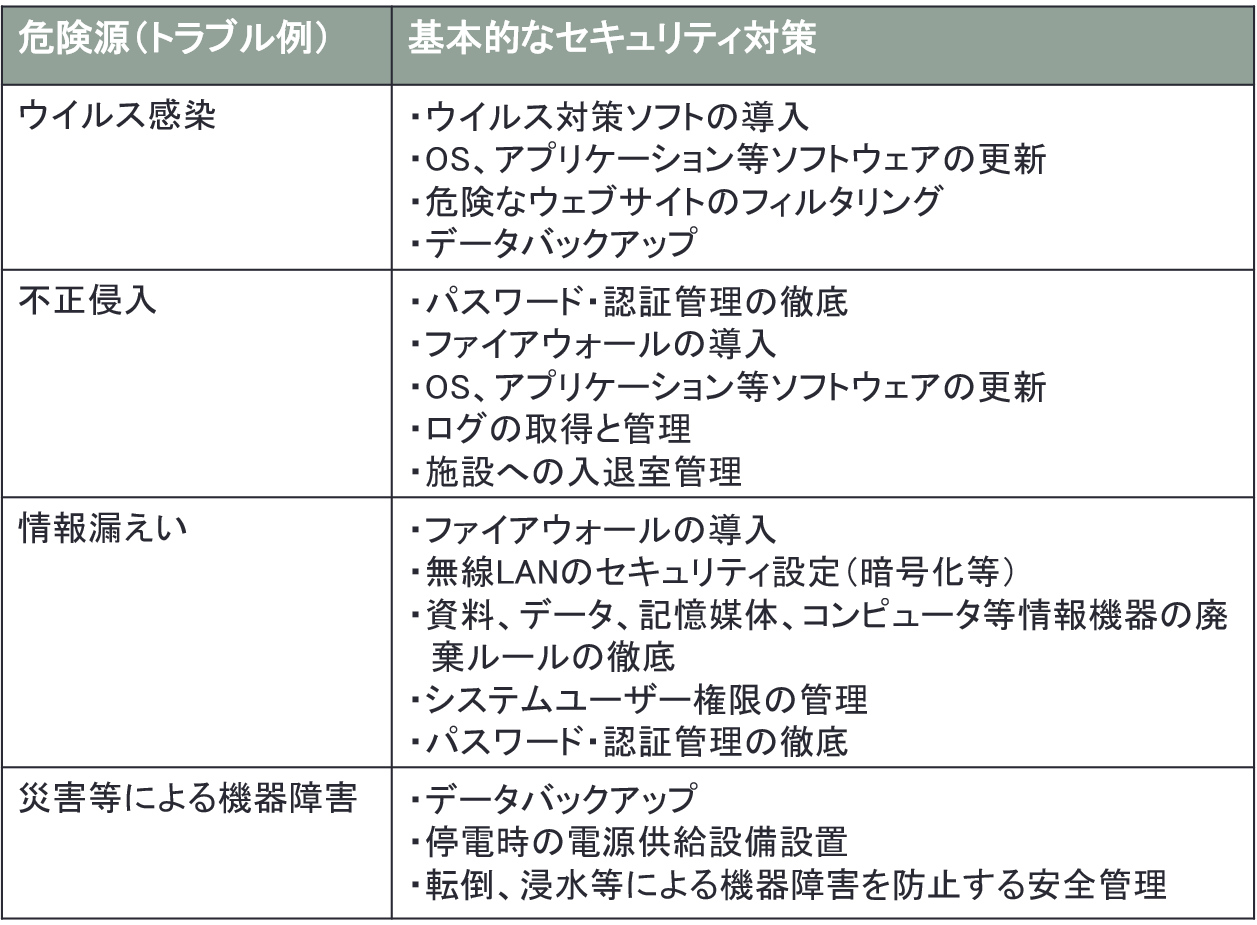

最後に、リスクアセスメントの結果に基づき、それぞれのリスクに必要かつ適切なリスク対策・管理を決定し、実施します。例として危険源ごとの具体的な対策を以下にまとめましたので参考にしてください。

継続的に改善していく仕組みをつくる

情報セキュリティの実践においては、決定した対策・管理を組織全員で実施し、継続的に改善していく仕組み(マネジメントシステム)をつくることが特に重要です。そのために、情報セキュリティマネジメントシステムの国際認証であるISO/IEC27001やプライバシーマーク(JISQ15001)を取得するのも有効です。

経営相談部 上席コンサルタント 澤井 深

(本情報は、経済月報2020年2月号の「相談コーナー」に掲載した記事を加筆修正したものです)

経営相談

電話番号:026-224-0501

FAX番号:026-224-6233